SERVIDOR OPENVPN ACCESS SERVER

CloudSigma y OpenVPN se han unido para disminuir las barreras para desplegar su propio servidor privado OpenVPN. Gracias a la poderosa plataforma en nube de CloudSigma y el fabuloso dispositivo virtual de OpenVPN, nunca ha sido más fácil de iniciar tu propio servidor privado de OpenVPN.

Pre-requisitos

¿Necesita un servidor?

Inicie uno ahora en CloudSigma con su prueba gratuita de 14 días. No requiere tarjeta de crédito. Haga clic aquí para comenzar.

Una clave de SSH

Antes de comenzar, es necesario tener una clave SSH. Esto será utilizado posteriormente para acceder a su servidor OpenVPN y la creación de usuarios. Si usted no tiene una clave SSH, podrá encontrar una gran guía sobre cómo crear una aquí.

Para comenzar

Antes de empezar, es posible que desee saltar a los ajustes opcionales para ver si hay algo más que le gustaría añadir a su servidor antes de comenzar.

Si ha utilizado la página de destino que automáticamente desplegado su servidor de OpenVPN, simplemente vaya al punto 3.

- Clonee la imagen de disco con nombre ‘OpenVPN Access Server’ del catalogo publico (video).

- Cree un servidor (video). Para la mayoría de los usuarios, 2 GHz CPU y 2 GB de RAM debería ser suficiente. No arranque el servidor todavía.

- Copie su clave pública de SSH en el campo de clave SSH antes del primer arranque. Si no, la clave no se copiará en forma adecuada, y usted no será capaz de acceder al servido.

- Inicie el servidor.

- Tome nota de la dirección IP y la contraseña de VNC desde la aplicación web. Ahora apuntar su navegador web a:

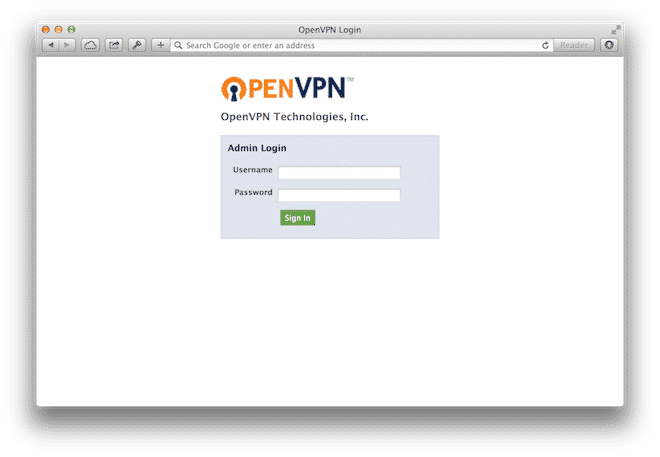

https://[a dirección IP]:943/admin

Ingrese con le nombre de usuario ‘openvpn’ y su contraseña de VNC. Esto le llevará a la interfaz de administración de OpenVPN.

- Ahora que ha sido capaz de hurgar en la interfaz de administración de OpenVPN, vamos a conectar via SSH en el servidor, actualizar la contraseña y crear nuestro primer usuario. Para esto, basta conectar con SSH al root@[la dirección IP]usando su clave SSH.

[bash light=”true”] $ passwd openvpn

[/bash] Dado que el usuario ‘openvpn’ es solamente para la administración, y no se debe utilizar para el acceso normal, vamos a crear nuestro primer usuario real ‘jdoe’.

[bash light=”true”] $ /usr/local/openvpn_as/scripts/sacli -u jdoe –new_pass SomeComplexPassword SetLocalPassword

[/bash] Para obtener más información sobre cómo utilizar la CLI, por favor visite esta página. - A este punto puede pedir de sus usuarios que:

https://[the IP address]:943

Después de iniciar su sesión, serán llevados a un asistente donde pueden descargar el cliente VPN y la configuración del VPN.

Eso es todo. Felicitaciones. Ya usted a ejecutado su propio servidor de VPN.

Opcional

IP estática

Aunque opcional, le recomendamos comprar una IP estática si usted va a utilizar el Servidor VPN para un entorno de producción. Si no, el IP del servidor puede cambiar. Esto no sólo le obligara actualizar sus registros DNS, pero también lo puede poner a riesgo de ataques de suplantación.

Para obtener información sobre cómo comprar una IP estática, por favor vea este video.

Un nombre de dominio

Para hacer la vida de sus usuarios más fácil, es probable que desee utilizar su nombre de dominio en lugar de una dirección IP. Todo lo que necesitas hacer es crear un registro ‘A’ y apuntarlo a la IP de su servidor VPN (preferiblemente una dirección IP estática).

Una vez que haya creado un nombre de dominio de su servidor VPN bajo ‘Server Network Settings’, puede asegurarse de que los clientes VPN lo usarán al conectar.

Un certificado SSL

Por predeterminación, OpenVPN viene con un certificado SSL autofirmado. Esto está bien para el entorno de prueba, pero si usted es serio acerca de su seguridad, es probable que quieran subir su propio certificado SSL. Puede hacerlo directamente en la interfaz de administración de OpenVPN.

Las claves por defecto que se entregan con el dispositivo de OpenVPN son 2048bit y se generarán durante el arranque. Esto está bien para la mayoría de los casos de uso. Sin embargo, si usted es realmente conciente de la seguridad, es posible que cambiar a claves de 4096bit. Documentación sobre cómo generar y reemplazar las llaves se puede encontrar aquí.

Un VLAN

Si tiene la intención de utilizar el servidor VPN para acceder a los recursos internos en otros servidores, necesita estar conectado a la misma VLAN que esos servidores. Configurando OpenVPN para esto está más allá del alcance de este artículo.

Para obtener más información sobre cómo asignar una VLAN en el servidor, por favor vea este video.

Una política de firewall

Si usted desea aumentar la seguridad de su servidor VPN, nuestra política de firewall incorporada es una gran idea. Mientras que usted podría hacer lo mismo en el servidor en sí, la creación de una política de firewall aumenta la seguridad adicionalmente.

| El Puerto | Protocolo | Acción | Comentario |

| 22 | TCP | Aceptar | SSH |

| 443 | TCP | Aceptar | OpenVPN (TCP) |

| 943 | TCP | Aceptar | La interfaz web de OpenVPN |

| 1194 | UDP | Aceptar | OpenVPN (UDP) |

Utilizar servidores DNS personalizados

OpenVPN admite la posibilidad de configurar un DNS personalizado para sus clientes. Esto puede ser utilizado para mejorar la seguridad aún más mediante el uso de algo como OpenDNS.

La configuración de DNS están disponibles después de haber iniciado la sesión en la interfaz de administración en ‘Settings and DNS settings’. El ajuste predeterminado es de no sobrescribir los ajustes de DNS del cliente.

Más información

Para obtener más información acerca de OpenVPN AS, por favor visite: