OPENVPN ACCESS SERVER

CloudSigma und OpenVPN haben sich zusammengetan, um die Barriere zur Bereitstellung Ihres eigenen privaten OpenVPN-Servers zu senken. Dank der leistungsstarken Cloud-Plattform von CloudSigma und der fantastischen VPN-Appliance von OpenVPN war es noch nie einfacher, Ihren eigenen privaten VPN-Server einzurichten und in Betrieb zu nehmen.

Voraussetzungen

Brauchen Sie einen Server?

Starten Sie jetzt einen Server auf CloudSigma mit unserer kostenlosen 14-tägigen Testversion – keine Kreditkarte erforderlich. Klicken Sie hier um anzufangen.

SSH-Schlüssel

Bevor wir beginnen, brauchen Sie einen SSH-Schlüssel. Dieser wird später zum Zugriff auf Ihren OpenVPN-Server und zur Erstellung von Benutzern verwendet. Wenn Sie keinen SSH-Schlüssel haben, finden Sie hier einen Leitfaden zur Erstellung eines solchen Schlüssels..

Die ersten Schritte

Bevor Sie beginnen, können Sie zu den optionalen Einstellungen gehen um zu sehen, ob Sie vorher noch etwas anderes zu Ihrem Server hinzufügen möchten.

Wenn Sie die OpenVPN-Landingpage benutzt haben, die automatisch Ihren OpenVPN-Server bereitstellt, gehen Sie einfach direkt zu Punkt 3.

- Klonen Sie den Namen des Disk-Images OpenVPN Access Server aus dem Marktplatz (Video).

- Erstellen Sie einen Server (Video). Für die meisten Nutzer sind 2 GHz CPU und 2 GB RAM ausreichend. Fahren Sie den Server noch nicht hoch.

- Kopieren Sie Ihren öffentlichen SSH-Schlüssel in das Feld für den SSH-Schlüssel vor dem erstmaligen Hochfahren. Andernfalls wird der Schlüssel nicht korrekt hineinkopiert, und Sie sind nicht in der Lage, auf den Server zuzugreifen.

- Fahren Sie den Server hoch.

- Notieren Sie sich die IP und das VNC-Passwort aus der Web-App. Richten Sie Ihren Webbrowser jetzt auf:

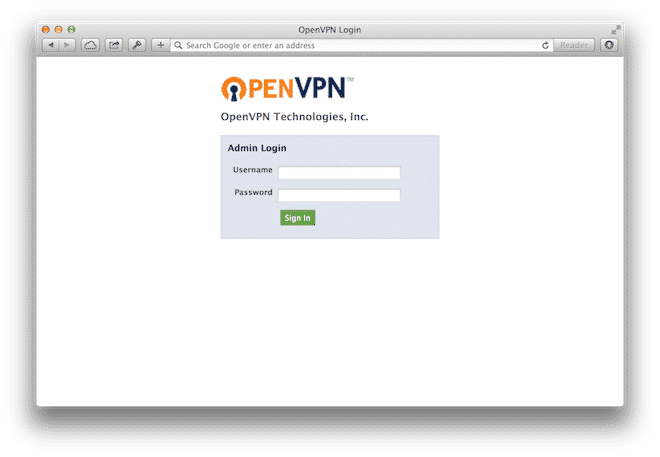

https://[the IP address]:943/admin

Anmeldung mit dem Benutzernamen „openvpn“ und Ihrem VNC-Passwort. Dies öffnet die Admin-Oberfläche von OpenVPN.

- In der OpenVPN-Admin-Oberfläche können Sie jetzt über SSH-Verbindung mit dem Server das Passwort aktualisieren und den ersten Benutzer einrichten. Stellen Sie dazu einfach eine SSH-Verbindung unter Verwendung Ihres SSH-Schlüssels her root@[the IP address].

[bash light=”true”] $ passwd openvpn

[/bash] Da der Benutzer „openvpn“ lediglich Administrationszwecken dient und nicht für den normalen Zugang verwendet werden sollte, erstellen wir unseren ersten realen Benutzer „jdoe“.

[bash light=”true”] $ /usr/local/openvpn_as/scripts/sacli -u jdoe –new_pass SomeComplexPassword SetLocalPassword

[/bash] Für weitere Informationen zur Verwendung der CLI besuchen Sie bitte diese Seite. - Sie können jetzt Ihre Benutzer zu Folgendem verweisen:

https://[the IP address]:943

Nach der Anmeldung wird ein Assistent angezeigt, in dem Sie den VPN-Client und die VPN-Einstellung herunterladen können.

Sie sind fertig, herzlichen Glückwunsch. Sie haben jetzt Ihren eigenen VPN-Server in Betrieb.

Optional

Statische IP

Dies ist zwar optional, wir raten Ihnen jedoch nachdrücklich dazu, eine statische IP zu erwerben, wenn Sie Ihren VPN-Server für irgendetwas in einer Produktionsumgebung einsetzen möchten. Andernfalls kann die IP des Servers geändert werden. Dadurch würden Sie nicht nur dazu gezwungen, Ihre DNS-Aufzeichnungen zu aktualisieren, sondern es würde auch das Risiko von Imitationsattacken entstehen.

Informationen zum Kauf einer statischen IP erhalten Sie in diesem Video..

Domain-Name

Um Ihren Benutzern das Leben zu erleichtern, können Sie Ihren Domain-Namen und nicht eine IP-Adresse benutzen. Dazu müssen Sie lediglich eine A-Aufzeichnung erstellen und sie auf die IP Ihres VPN-Servers richten (vorzugsweise eine statische IP).

Stellen Sie sicher, dass, sobald Sie einen Domain-Namen für Ihren VPN-Server unter „Server-Netzwerkeinstellungen“ erstellt haben, die VPN-Clients diesen beim Verbinden benutzen.

SSL-Zertifikat

OpenVPN enthält standardmäßig ein selbst signiertes SSL-Zertifikat. Für Ihre Testumgebung ist dies in Ordnung. Wenn Ihnen Ihre Sicherheit aber wichtig ist, sollten Sie Ihr eigenes SSL-Zertifikat hochladen. Dies ist direkt in der OpenVPN-Admin-Oberfläche möglich.

Die mit der OpenVPN-Appliance erhältlichen Standardschlüssel sind 2048 Bit und werden beim Hochfahren erstellt. In den meisten Anwendungsfällen ist dies in Ordnung. Wenn Sie jedoch ernsthaft Wert auf Sicherheit legen, sollten Sie besser zu 4096-Bit-Schlüsseln wechseln. Informationen zur Erstellung und zum Ersetzen Ihrer Schlüssel erhalten Sie hier.

VLAN

Wenn Sie Ihren VPN-Server zum Zugriff auf interne Ressourcen auf anderen Servern einsetzen möchten, muss er mit demselben VLAN wie diese anderen Server verbunden sein. Die Konfiguration von OpenVPN für diesen Zweck geht über den Rahmen dieses Artikels hinaus.

Weitere Informationen darüber, wie ein VLAN Ihrem Server zugewiesen wird, finden Sie in diesem Video.

Firewall-Richtlinie

Wenn Sie die Sicherheit Ihres VPN-Servers erhöhen möchten, stellt unsere eingebaute Firewall-Richtlinie eine gute Option dar. Dasselbe ist auf dem Host möglich, und die Aufstellung einer Firewall-Richtlinie erhöht die Sicherheit nochmals.

| Port | Protokoll | Aktion | Kommentar |

| 22 | TCP | Akzeptieren | SSH |

| 443 | TCP | Akzeptieren | OpenVPN (TCP) |

| 943 | TCP | Akzeptieren | OpenVPN’s Webschnittstelle |

| 1194 | UDP | Akzeptieren | OpenVPN (UDP) |

Einsatz kundenspezifischer DNS-Server

OpenVPN unterstützt die Möglichkeit, einen kundenspezifischen DNS für Clients einzurichten. So kann die Sicherheit durch den Einsatz von beispielsweise OpenDNS weiter erhöht werden..

Die DNS-Einstellungen sind verfügbar, nachdem Sie sich unter den VPN- und den DNS-Einstellungen bei der Admin-Oberfläche angemeldet haben. Die Standardeinstellung lautet, nicht die DNS-Einstellungen des Clients zu überschreiben.

Weitere Informationen

Für weitere Informationen zum OpenVPN AS besuchen Sie bitte: