OPENVPN ACCESS СЪРВЪР

CloudSigma и OpenVPN обединиха усилията си, за намалят препятствията пред създаването на ваш частен OpenVPN сървър. С мощната облачна платформа на CloudSigma и фантастичното VPN устройство на OpenVPN, сега създаването и използването на ваш частен VPN сървър е по-лесно от всякога.

Предварителни изисквания

Нужен ви е сървър?

Направете си сървър на CloudSigma за 14-дневен тестов период безплатно. Не се изисква кредитна карта. Натиснете тук, за да започнете. .

SSH ключ

Преди да започнем, трябва да имате SSH ключ. Той ще ви е нужен по-късно за достъп до вашия OpenVPN сървър и за създаване на потребители. Ако нямате SSH, ще намерите отлично ръководство за създаването му ТУК.

Да започнем

Преди това, може да прескочите до настройките за опции (секция Optional по-долу), за да видите дали желаете да добавите още нещо към вашия сървър, преди да започнем.

Ако сте използвали начална страница OpenVPN с автоматично създаване на вашия OpenVPN, просто преминете към стъпка 3.

- Клонирайте името на имиджа OpenVPN Access Server от нашия пазар (видео).

- Създайте сървър (видео). За повечето потребители 2 GHz CPU и 2 GB RAM ще са достатъчни. Не зареждайте сървъра засега.

- Въведете Вашия публичен SSH ключ в SSH Key полето преди първото зареждане на системата. В противен случай ключът няма да се копира правилно и няма да получите достъп до сървъра.

- Заредете сървъра.

- Запишете си IP-то и VNC паролата от уеб приложението. Сега насочете вашия уеб браузър към:

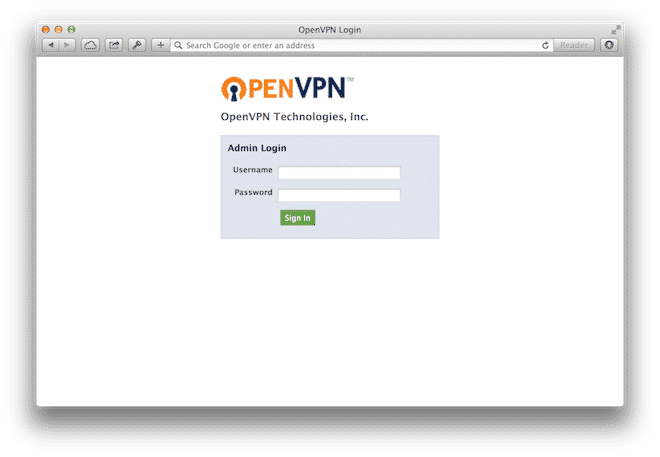

https://[the IP address]:943/admin

Login (вход) с потребителско име ‘openvpn’ и вашата VNC парола. Това ще ви отведе до администраторския интерфейс на OpenVPN.

- Сега, след като можете да се разпореждате в администраторския интерфейс на OpenVPN, нека да използваме SSH, за да влезнем сървъра, актуализираме паролата и създаваме нашия първи потребител. За целта просто се свържете с root@[the IP address] използвайки вашия SSH ключ.

[bash light=”true”] $ passwd openvpn

[/bash] Тъй като потребителят ‘openvpn’ е само с администраторски цели и не трябва да се използва за нормален достъп, нека създадем първия си истински потребител – ‘jdoe’.

[bash light=”true”] $ /usr/local/openvpn_as/scripts/sacli -u jdoe –new_pass SomeComplexPassword SetLocalPassword

[/bash] За повече информация относно използването на CLI, молим посететеthis тази страница. - Сега може да посочите, че искате следното:

https://[the IP address]:943

След влизане, потребителите да бъдат отведени в помощника (wizard), откъдето могат да изтеглят VPN клиент и VPN настройки.

Това е. Поздравления. Вашият собствен VPN сървър вече работи.

Optional

Статичен IP адрес

Въпреки че е опция, настоятелно препоръчваме да закупите статичен IP адрес, ако ще използвате вашия VPN в някакъв вид производствена среда. В противен случай IP-то на сървъра може да се променя. Това не само ще ви заставя да актуализирате вашите DNS записи, но може да ви изложи на риск от атаки за имперсонация (подмяна на потребителя).

За информация относно закупуването на статичен IP, молим вижте товавидео.

Домейн име

За да улесните живота на вашите потребители, бихте могли да използвате вашето домейн име вместо IP адреса. Трябва само да създадете А-запис и да го насочите към IР-то на вашия VPN сървър (за предпочитане е статичен IP).

След като сте създали домейн име за вашия VPN сървър от „Server Network Settings“, погрижете се вашите VPN клиенти да го използват при свързване.

SSL сертификат

По подразбиране OpenVPN идва с подписан от него SSL сертификат. Това е достатъчно за вашата тестова среда, но ако сериозно се грижите за вашата сигурност, бихте могли да заредите собствения си SSL сертификат. Това може да направите директно от администраторския интерфейс на OpenVPN.

Ключовете по подразбиране, които се доставят с OpenVPN устройството, са 2048-битови и се генерират при зареждане. Това е достатъчно в повечето случаи, но ако наистина се грижите за вашата сигурност, вероятно е по-добре да преминете на 4096-битови ключове. Документацията за генериране и подмяна на вашите ключове може да бъде намерена тук..

VLAN мрежа

IАко възнамерявате да използвате VPN сървъра за достъп до вътрешни ресурси на други сървъри, той трябва да е свързан в една и съща VLAN с другите сървъри. Конфигурирането на OpenVPN за тази цел е извън обхвата на настоящата статия.

За повече информация относно дефинирането на VLAN за вашия сървър, молим вижте това видео.

Firewall политика

Ако желаете да увеличите сигурността на вашия VPN сървър, нашата вградена firewall политика е чудесна идея. Въпреки че може направите същото върху хоста, създаването на firewall политика допълнително увеличава сигурността.

| Порт | Протокол | Действие | Коментар |

| 22 | TCP | Accept | SSH |

| 443 | TCP | Accept | OpenVPN (TCP) |

| 943 | TCP | Accept | Уеб интерфейс на OpenVPN |

| 1194 | UDP | Accept | OpenVPN (UDP) |

DNS сървъри със собствени имена

OpenVPN поддържа опция за задаване на собствени DNS имена за клиенти. Това може да се използва за допълнително укрепване на сигурността чрез използване на инструменти като OpenDNS.

DNS настройките са достъпни от VPN Settings и DNS Settingsслед влизане в администраторския интерфейс. Настройката по подразбиране е да не се отменят DNS настройките на клиента.

Повече информация

За повече информация относно OpenVPN AS, молим посетете: